Archiv der Kategorie: Forschung

14.500 Dollar

14.500 US-Dollar an Prämien hat Google an die Entdecker der in einem Chrome-Update behobenen Verwundbarkeiten ausgeschüttet. Ein Schnäppchen, wenn man sich überlegt, was a) die Entwicklung und Pflege sowieso kostet, oder b) wieviel man für einen gründlichen Sicherheitstest des Produkts ausgeben müsste.

In einem Wort

Meine teuerste Karte

X3 bringt auf den Punkt, was am neuen Personalausweis blöd ist:

So etwas kommt heraus, wenn man Sicherheit als Funktion und Teilsystem missversteht und diese Funktion unabhängig vom Anwendungskontext realisiert. Wer’s besser machen möchte, muss von den Anwendungen und ihrem Sicherheitsbedarf ausgehen. Dabei können am Ende auch generische Mechanismen herauskommen. Dann aber solche, die ihr Geld wert sind und zu den jeweiligen Problemen passen. Bis das alle begriffen haben, wird meine wichtigste Karte weiterhin eine lange Nummer und das Logo einer Kreditkartenorganisation tragen. Damit kann ich online wie offline was anfangen, und Kosten wie Risiken bleiben bescheiden.

Statistics quote

This might be true not only for psychology:

“Data without theory have a low life expectancy, like a baby without a parent. We need to develop more theoretical courage.”

Gerd Gigerenzer, quoted in: Null Science: Psychology’s statistical status quo draws fire

Unterschätzte Risiken: Mutter Natur

Schon etwas mehr als zehn Jahre alt, aber dennoch aufschlussreich: Naturkatastrophen in Deutschland. Schadenerfahrungen und Schadenpotentiale. Eine Veröffentlichung der Münchener Rückversicherungs-Gesellschaft. Abstract:

»Deutschland wurde und wird immer wieder von schweren Naturkatastrophen betroffen, die hier hauptsächlich als Stürme und Sturmfluten, Überschwemmungen und Hagelschläge auftreten und wegen der enormen Wertekonzentrationen in großen Teilen des Landes Schäden in Milliardenhöhe auslösen können. Neben den atmosphärisch bedingten Naturereignissen treten die reinen Erdgefahren wie Erdbeben (und Gebirgsschlag), Erdrutsch und Vulkanausbruch in den Hintergrund; sie machen im Zeitraum 1970–1998 lediglich 7 % der beobachteten Ereignisse sowie 1 % der volkswirtschaftlichen und der versicherten Schäden aus.

Bei der Beurteilung der Schadenpotentiale aus großen Naturereignissen spielt die Gefahr Erdbeben jedoch eine wesentliche Rolle und übertrifft mit Werten zwischen 25 und 200 Mrd. DM sogar alle übrigen Schadenpotentiale, zumindest wenn man die sehr geringe Eintrittswahrscheinlichkeit für ein derart extremes, aber eben doch nicht auszuschließendes Ereignis außer acht läßt. Für die viel wahrscheinlicheren Stürme sind etwa 10 Mrd. DM, für große Hagelstürme etwa 5 Mrd. DM, für eine extreme Sturmflut bis zu 60 Mrd. DM und für ein sehr großes Überschwemmungsereignis im Einzugsbereich des Rheins bis zu 20 Mrd. DM als Schadenpotentiale anzusetzen. Eine genauere Analyse dieser Katastrophenszenarien, insbesondere im Hinblick auf ihre Eintrittswahrscheinlichkeiten, erscheint unerläßlich.

Der umfangreiche Ereigniskatalog der Veröffentlichung enthält zunächst eine Aufstellung aller bedeutenden Naturkatastrophen in Deutschland, soweit sie aus der Naturwissenschaft und der Geschichtsschreibung bekannt wurden. Daran schließt sich eine umfassende Liste aller wesentlichen – insgesamt 459 – Elementarschadenereignisse in Gesamtdeutschland im Zeitraum 1970–1998 an, die, soweit möglich, Schadenangaben enthält und die Grundlage für eine aussagekräftige Statistik bildet, in der die Anteile der verschiedenen in Deutschland vorkommenden Naturgefahren an der Gesamtzahl der Schadenereignisse sowie an den volkswirtschaftlichen und versicherten Schäden dargestellt sind.«

Misstrauensmetrik

Gefunden beim Wortjongleur, die tatsächliche Quelle will er erst noch verifizieren:

»Once is happenstance; twice is coincidence; three times is enemy action.«

Dieses Maß müsste man glatt mal gegen ein ausgewachsenes IDS oder so etwas antreten lassen.

Mehr Weihnachtsgeld im Niedriglohnsektor

So bessern Sie Ihr Gehalt auf, wenn Sie im Niedriglohnsektor tätig sind:

- Suchen Sie Arbeit im Einzelhandel, zum Beispiel in einem Supermarkt. Dort sind sie in guter Gesellschaft.

- Machen Sie Ihre Arbeit eine Weile ordentlich. Das schafft Vertrauen, und Vertrauen ist die Grundlage aller krummen Dinger.

- Suchen Sie Komplizen. Der junge Kollege zum Beispiel, der gerade seine Lehre abgeschlossen hat, für den sind Sie eine Respektperson. Wenn Sie’s richtig einfädeln, wird er ihnen helfen, ohne einen Anteil zu verlangen.

- Ihr Platz ist die Kasse, denn dort ist das Geld. Leider gehört es Ihnen nicht und das können Sie nicht ändern. Das macht aber nichts. Es soll Ihnen nicht gehören, sie wollen es nur haben.

- Warten Sie, bis Sie mit einem Kunden alleine sind und keiner in der Nähe steht. Das ist nicht einfach, kommt am Samstagabend in der Kleinstadt aber doch hin und wieder vor.

- Verhalten Sie sich völlig normal und tun Sie Ihre Arbeit. Ziehen Sie Waren und Pfandbons über den Scanner. Machen Sie sich dabei innerlich bereit für die Entscheidung (und darauf, nicht enttäuscht zu sein, wenn es wieder mal nicht klappt.)

- Kleiner Einkauf, mittelgroßer Geldschein? Das ist Ihre Gelegenheit. Nehmen Sie den 50-Euro-Schein entgegen und legen Sie ihn in die Kasse. Jetzt brauchen Sie nur noch ein wenig Glück. Lässt Sie der Kunde kurz unbeobachtet, weil er Ihnen vertraut und gerade mit Einpacken beschäftigt ist?

- Lassen Sie den Schein in Ihrer Kasse verschwinden und dann geben Sie ungerührt auf 20 Euro heraus. Die 20 Euro, die Sie auch in die Kasse eingetippt haben. Wenn der Kunde protestiert, verweisen Sie auf den Bildschirm. Hätten Sie 20 Euro eingetippt, wenn er Ihnen 50 gegeben hätte? Natürlich nicht.

- Falls der Kunde insistiert, rufen Sie Ihren Komplizen zu Hilfe. Drücken Sie ihm ihre Kassenlade in die Hand und schicken Sie ihn nach hinten zum „Kassensturz“. Was er im Hinterzimmer wirklich tut, ist egal, das sieht ja keiner.

- Sorgen Sie dafür, dass Sie nach einigen Minuten einen Anruf erhalten. Wenden Sie sich danach dem auf sein Wechselgeld wartenden Kunden zu und erklären Sie ihm, er müsse sich wohl geirrt haben, die Kasse weise keinen Mehrbetrag auf. Dass das nur unter willkürlichen Annahmen eine relevante Information ist, sagen Sie nicht.

- (optional) Sorgen Sie dafür, dass der zurückkehrende Komplize diese Aussage gegenüber dem Kunden bekräftigt. Jetzt sind Sie in der Überzahl. Zwar haben Sie genau gar kein valides Argument hervorgebracht, aber Ihr Opfer kann ja auch nichts beweisen.

- Jetzt müssen Sie nur noch auf ihrem Standpunkt beharren. Notfalls drohen Sie Ihrem Opfer mit der Polizei und erteilen ihm Hausverbot.

Und ich warte jetzt erst einmal ab, was das Einzelhandelsunternehmen dazu sagt. Vielleicht kennt man diese dreiste Masche dort ja schon länger.

-=#=-

Frühere Beiträge aus dieser Reihe:

Hacking als Beruf

Vortrag und Live-Demo zu Schwachstellensuche und –absicherung

3. November 2010, 16:15-18:00 Uhr, TU Darmstadt | Gebäude S2/02 Raum C120

Studierende und Interessierte können sich bei der Veranstaltung an der TU Darmstadt über Hacker-Methoden in der IT-Sicherheitsausbildung informieren.

Im Anschluss an seinen Vortrag demonstriert Dr. Martin Mink vom Center for Advanced Security Research (CASED) in einer Live-Demo die (Un)Sicherheit von Webshops und Methoden zur Absicherung.

Zufallsgenerator

Energieausweise für Gebäude liefern nicht nur keine nützliche Metrik, sie enthalten nicht einmal Informationen über den Energieverbrauch. Sondern Werte, die vor allem von der zur Berechnung verwendeten Software abhängen.

Von wegen Frühwarnung

Waren Frühwarnsysteme nicht in den letzen Jahren ein unheimlich wichtiges Forschungsthema, das nach großzügiger Projektförderung verlangt? Genützt hat es anscheinend nicht viel. Seit gestern staunen die Leitmedien (1, 2) über die Meldung, Java habe den Flash Player als Angriffsziel überholt und einen deutlichen Vorsprung herausgefahren.

Diese Meldung ist in der Tat überraschend – wenn man in den letzten Jahren geschlafen und alle verfügbaren Daten ignoriert hat. Ich zeige Euch mal zwei Folien aus einem Vortrag, den ich vor anderthalb Jahren als Auftragsarbeit gehalten habe. Im ersten Diagramm vergleiche ich für Flash und Java die Zahl bekannter Verwundbarkeiten, d.h. die Zahl der CVE-Datensätze über beliebige Versionen des jeweiligen Produkts im Untersuchungszeitraum von Januar 2008 bis Mai 2009. Zum Vergleich gibt es in der Mitte noch einen Balken für den Internet Explorer, den Standardbrowser des Kunden:

Das zweite Diagramm beruht auf denselben Daten. Hier habe ich aber nicht nur Verwundbarkeiten gezählt, sondern jeden Eintrag nach seinem CVSS-Score gewichtet. Dieser Wert zwischen 0 und 10 gibt an, wie schwerwiegend eine Verwundbarkeit ist. Damit wird das Bild noch deutlicher. Schon damals hatte Java nicht nur mehr Probleme, sie waren im Mittel auch noch schwerwiegender:

Unser Kunde wollte damals wissen, welche Risiken er sich einhandelt, wenn er seinen Anwendern den Flash Player in die Hand gibt. Ein Blick in die Verwundbarkeitsstatistik lag nahe. Zwar steht dort nicht, wie oft Angriffe erfolgen, aber man bekommt eine Vorstellung davon, wo sie sich lohnen, also eine hohe Erfolgswahrscheinlichkeit haben. Dass sich solche Angriffe dann auch ereignen, sollte niemanden verwundern.

Dass Java weit genug verbreitet ist, um auch Streuangriffe im Netz attraktiv zu machen, ist auch keine Neuigkeit. Sogar Adobe sieht Java nach Verbreitung auf dem zweiten Platz gleich hinter dem Flash Player. Diese Zahlen haben sich seit damals nicht wesentlich verändert.

In einem Wort

Neue Skimming-Zahlen

Man muss das Geld dort abholen, wo es liegt:

»Bei 51 sogenannten Skimming-Angriffen in Frankfurt sei seit Jahresbeginn ein Schaden von 460 000 Euro entstanden, teilte die Polizei am Freitag mit. Es liegen über 400 Anzeigen vor. Im gesamten vergangenen Jahr hatte es 26 Angriffe auf Geldautomaten gegeben.«

(Echo Online:

Immer mehr Attacken auf Bankautomaten)

Zum Vergleich, die Zahlen für ganz Sachsen lagen im vergangenen Jahr in ähnlicher Höhe, während es hier nur um Frankfurt geht.

Heureka!

Security = Mechanismus * Angreifer / User

(Vielleicht schlafe ich besser noch mal ’ne Nacht drüber.)

Hacker gesucht

Wir suchen übrigens neue Kollegen. Sie sollten Software in Einzelteile zerlegen und die Ergebnisse verständlich erklären können.

Praktische IT-Sicherheit 2010

Das Rheinlandtreffen „Praktische IT-Sicherheit“ findet in diesem Jahr früher als gewohnt am 31.8. und 1.9. in der Hochschule Bonn-Rhein-Sieg statt. Ich bin mit einem Vortrag zum produktionssicheren Testen dabei, dessen Inhalt im Wesentlichen unserem Artikel in der <kes> 2010#2 folgt. Sicherheitstests sind ein Schwerpunkt der Veranstaltung, aber nicht das einzige Thema. Das komplette Programm gibt’s auf der Website bei unseren Kollegen vom Fraunhofer INT, wo man sich auch anmelden kann.

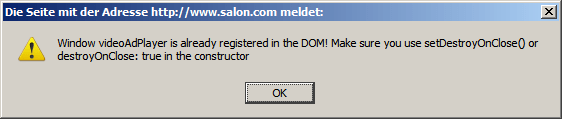

Danke, Firefox,

Identitätsprobleme

Das BSI warnt in einer neuen Studie vor Identitätsdiebstahl im Internet.

Schadensinflation

Meine Haftpflichtversicherung schickt mir diese schöne Prosa:

»Der unabhängige Treuhänder hat eine Erhöhung des Durchschnitts der Schadenszahlungen festgestellt. Gemäß der vertraglichen Regelungen zur Beitragsangleichung wurde der Beitrag um 5% erhöht.«

Wieso brauchen die einen Treuhänder für etwas, das an der Tankstelle oder bei der Bahn einfach so funktioniert?

Keine Ahnung von der Sicherheit

Michal Zalewski rantet über Security Engineering und zieht dabei über formale Methoden, Risikomanagement und Fehlertaxonomien her. Das gefällt nicht allen, aber in allen drei Punkten halte ich Zweifel und Kritik für sehr berechtigt:

- Reale Anwendungen sind für formale Methoden zu groß und zu kurzlebig. Aus der Forschung meldet man begeistert die erfolgreiche formale Verifikation des seL4-Mikrokernels (PDF). Er umfasst 8700 Zeilen C und 600 Zeilen Assembler. Vermutlich hat der JavaScript-Code schon mehr Zeilen, der mir hier den Editor ins Blog baut. Die Verifikation des Kernels war übrigens aufwändiger als seine Entwicklung.

- Risikomanagement klingt erst einmal gut und vernünftig. Das tut es genau so lange, wie man sich mit der Floskel von Eintrittswahrscheinlichkeit mal Schadenshöhe begnügt. Fragt man aber nach Zahlen, so ist es mit dem Risikomanagement schnell vorbei. Wie hoch ist die Wahrscheinlichkeit eines Angriffs? Um wieviel reduziert eine Sicherheitsmaßnahme das Risiko? Wir wissen es nicht.

- Taxonomien leiden, ähnlich wie Metriken, unter mangelnder Zweckorientierung. Die fein ausdifferenzierten Defektkatekorien der CWE zum Beispiel nützen vermutlich weder dem Entwickler noch dem Tester etwas: die Fehler sind nicht nach Teststrategien und nur indirekt nach Vermeidungsmöglichkeiten klassifiziert.

Dass wir eigentlich keine rechte Ahnung haben, wie das mit der Sicherheit so funktioniert, war schon im Februar auf dem Smartcard-Workshop meine These. Ich winke deshalb freundlich über den Atlantik, der Mann hat recht (d.h. ich teile seinen Glauben. :-))

100 Euro (pro Rechteinhaber)

»Das ist sozusagen der Preis, den man für ein unverschlüsseltes WLAN zu bezahlen hat. Jeder ist aber nach wie völlig frei darin, sein WLAN offen zu lassen.«

(law blog: Hilfe, ein unverschlüsseltes WLAN)

So einfach kann eine Risikoanalyse sein.

Gezielte Verteidigung

Ein gutes Bedrohungsmodell erleichtert die Verteidigung, indem es gezielte Sicherheitsmaßnahmen ermöglicht. Das demonstrieren uns Ladeninhaber, die ihre Alarmanlagen mit Nebelmaschinen koppeln. Diese Idee ist vermutlich gut: Einbrecher kommen mit dem Ziel, schnell und einfach eine gewisse Menge Waren mitzunehmen, ohne dabei gefasst zu werden. Dichter Nebel stört dabei. Er verhindert zwar nichts, verlangsamt aber Vorgänge: das Auffinden der Beute, das Heraustragen und gegebenenfalls auch die Flucht, was das Risiko der Täter erhöht. Außerdem kostet Nebel nicht viel, gewiss weniger als eine strikt präventive Ausstattung des gesamten Gebäudes mit einbruchshemmenden Maßnahmen. Alle Schäden verhindert er nicht, aber zur Reduktion taugt er allemal.

Was macht ein Bedrohungsmodell brauchbar? Das ergibt sich daraus, wozu man dieses Modell braucht: man möchte im Modell die mutmaßliche Wirksamkeit und Eignung von Sicherheitsmaßnahmen diskutieren, einschätzen und vergleichen. Die so begründeten Entscheidungen sollen später mit hoher Wahrscheinlichkeit den Realitätstest überstehen.

Unterschätzte Risiken: Hunde

Die NZZ meldet ein echtes unterschätztes Risiko: Hunde beissen häufiger als angenommen. Das ist das Ergebnis einer Studie der Schweizerischen Unfallversicherungsanstalt. Grund zur Sorge gibt es dennoch nicht:

»Obwohl jeder Unfall ein Unfall zu viel ist und menschliches Leid und Kosten verursacht, kommt die Suva zum Schluss, dass sich seitens Suva für ihre Versicherten keine spezifischen Präventionsmassnahmen zur Vermeidung von Unfällen mit Hunden aufdrängen.«

Das lese ich gerne (und viel zu selten).