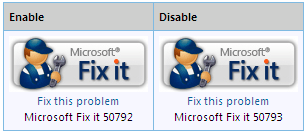

Eine brilliante Idee. Um sich vor Trojanischen Pferden auf ihrem PC zu schützen, gehen Sie auf eine Website, klicken Sie einen Button und installieren Sie damit ein Programm auf ihrem Rechnern. Danach sind Sie sicher:

»Dem im Netz kursierenden Duqu-Trojaner kann man durch einen Klick auf einer Microsoft-Seite den Zugang zum Windows-Rechner verwehren. Anwender müssen folgendes tun: Anwender sollten auf http://dpaq.de/VH2BY unter «Enable» den Button «Fix it» drücken und damit ein kleines Programm installieren, das den Zugriff auf die betroffene Windows-Schwachstelle in einer Programmbibliothek verhindert, erklärt das Bundesamt für Sicherheit in der Informationstechnik.«

(LVZ Online: Duqu-Trojaner einfach aussperren)

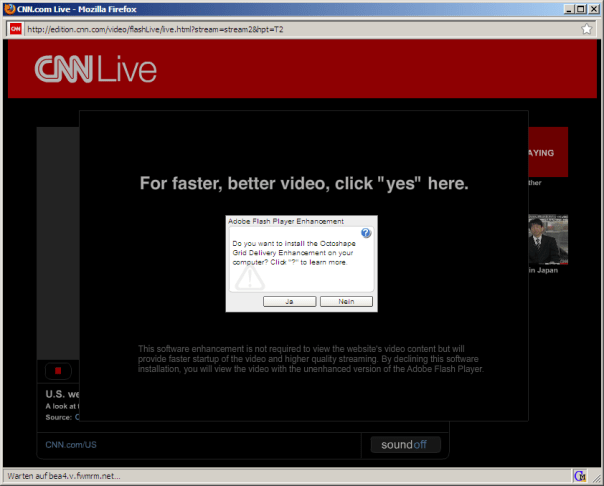

Was könnte dabei schiefgehen? Seht selbst, das sind die Buttons:

Toll, nicht wahr?