»If Al Quaeda managed to shut World of Warcraft down, productivity would skyrocket.«

Marcus Ranum explains the differences between crime, terrorism and war and why he thinks the idea of cyberwar is stupid.

(via)

»If Al Quaeda managed to shut World of Warcraft down, productivity would skyrocket.«

Marcus Ranum explains the differences between crime, terrorism and war and why he thinks the idea of cyberwar is stupid.

(via)

Ein Nachtrag zu meinem Passwort-Post neulich:

Im aktuellen Risks Digest 25:60 findet sich ein Hinweis auf ein Paper mit dem Titel Do Strong Web Passwords Accomplish Anything? das ähnlich argumentiert und außerdem die unterschiedlichen Perspektiven einzelner Nutzer und einer ganzen Organisation betrachtet. Die Autoren weisen am Ende aber auch darauf hin, dass ihr Paper nicht dazu gedacht ist, Verhaltensregeln für Benutzer abzuleiten.

Nach dem Urteil des Bundesverfassungsgerichts zum Einsatz von Wahlcomputern tauchte ein altes Argument wieder auf: Wahlen mit Stift und Papier ließen sich doch auch fälschen. Der Blogger Zettel, der das Urteil für weltfremd hält, formuliert es so (via):

»Kein Bürger kann den Wahlvorgang „zuverlässig nachvollziehen“, wenn mit Bleistift oder Kugelschreiber Formulare markiert werden. Er müßte dann kontrollieren können, daß die Urne bei Öffnung des Wahllokals leer war; er müßte nicht nur der Auszählung mit Argusaugen folgen können, sondern auch bei der telefonischen Übermittlung der Wahlergebnisse zugleich im Wahllokal und in der Zentrale sitzen, in der die Ergebnisse gesammelt werden.«

Außerdem meint er, in einer funktionierenden Demokratie kämen groß angelegte Wahlfälschungen ohnehin nicht vor oder wir verhielten uns zumindest so und vertrauten dem Staat, statt die Wahlen gründlich zu prüfen. Kontrollierbarkeit von Wahlen weiterlesen

Heise zitiert Hartmut Isselhorst, Leiter der BSI-Abteilung „Sicherheit in Anwendungen, kritischen Infrastrukturen und in Netzen“, zur Veröffentlichung des BSI-Lageberichts zur IT-Sicherheit:

»In der IT seien in Analogie zur Straßenverkehrsordnung nicht nur Sicherheitsgurte, sondern auch eine regelmäßige technische Überwachung nötig. Wer dazu selbst nicht in der Lage sei, könne zum Beispiel einen Sohn damit beauftragen.«

(Heise:

BSI-Lagebericht: IT braucht Sicherheitsgurte und TÜV)

Und jetzt überlegen wir alle zusammen, an welcher Stelle die Analogie zusammenbricht. Tipp: es sind zwei Sätze und wenn ich Mutti eine Plakette aufs Nummernschild ihrer roten Rennsemmel klebe, gültet das nicht.

(Nach einer Idee von J. Random Spammer.)

Es gibt noch einige andere Funktionen, die sich ähnlich verwenden lassen. Klicks auf einzelne Treffer im Suchergebnis gehen auch über einen Google-Redirect, von dem man normalerweise nichts merkt.

PS: Funktioniert heute so nicht mehr.

Für 57 Cent bekommt man einen Datensatz, zwei Dollar kostet ein Zombie im Netz. Davon braucht man 40 bis 60 für einen kleinen Denial-of-Service-Angriff.

Namen sind Schall und Rauch. Vor allem, wenn sie Sonderzeichen enthalten, die sich nicht so einfach googeln lassen:

»I recently started working on a project that has a * in the middle of its name – think of GM’s On*Star as an example. Google (and other search engines I tried, including Microsoft Live, Yahoo!, and Lycos) all treat the * as a wildcard, and don’t allow wildcard escaping. (…)«

Und wir machen noch Witze.

Sichere Elektrowahlen sind doch ganz einfach. Das glaubt zumindest der Autor eines Leserbriefes in der aktuellen CACM. Man müsse nur sieben Regeln einhalten und schon könne man mit Wahlsoftware-CD und Onion Routing kostengünstig demokratieren. Die Regeln:

Klingt gut, nicht wahr? Ist aber größtenteils Blödsinn. Brauchbare, aber allein nicht ausreichende Ideen sind (3) und (5), unabhängig vom Wahlverfahren und der verwendeten Technik. Blauäugig weiterlesen

Mostly out of my head; feel free to correct me if you spot an error:

Note that I’m sloppy in my use of the term random. Randomness can mean a lot of different things and I’m really making a few assumptions.

Heise-Meldungen zu verbloggen ist blöd, weil die sowieso jeder liest, der sich für ein Blog wie dieses interessieren könnte. Bei dieser kann ich jedoch nicht widerstehen, sie passt zu gut ins Beuteschema:

»Die Antiviren-Programme von Bitdefender und GData haben mit einem Signatur-Update von heute auf XP-Rechnern die Datei „Winlogon.exe“ als Trojaner (Trojan.Generic.1423603) ausgemacht und haben diese bei entsprechender Voreinstellung kurzerhand gelöscht.

(…)

Ein Leser schilderte heise online, dass der Fehler von heute in einem mittelständischen Unternehmen zu einem regelrechten Chaos geführt hat: In sämtlichen 20 Filialen der Firma mussten Administratoren an die Rechner, um den Schaden zu beheben.«

(Heise Online:

Bitdefender und GData löschen Winlogon-Systemdatei)

Ich neige mehr und mehr der Ansicht zu, dass Antivirus-Programme auf professionell betriebener IT nichts zu suchen haben. Zumindest nicht so flächendeckend, dass sie eine ganze Firma herunterfahren können. Von mir aus mag man sie an geeigneter Stelle als IDS-Komponente benutzen, aber auf allen Arbeitsplätzen? Da nützen sie wenig, wenn die IT-Sicherheit insgesamt stimmt. Meine Arbeitsumgebung ist vielleicht nicht repräsentativ, aber bei mir läuft seit Jahren so ein Ding mit und es hat nie angeschlagen. Ob das ein gutes, ein schlechtes oder gar kein Zeichen ist, diskutieren wir ein andermal; vor irgend etwas geschützt hat mich die Sicherheitssoftware jedenfalls offensichtlich nicht. Wenn zur Nutzlosigkeit noch Schäden kommen, muss man wohl davon abraten.

Don’t Click: http://tinyurl.com/af3t4n

Wohlmeinende Sicherheitshinweise finden wir allerorten. Oft sind sie nur deshalb entstanden, weil jemand gezwungen war, sich zum Thema zu äußern. Wozu das führt, wissen wir seit Harry G. Frankfurt sehr gut und offensichtlich wird es, wenn sich die Hinweise direkt widersprechen.

Kinder sollten Internetseiten niemals direkt ansurfen, indem sie die Adresse in den Browser eingeben, lernen wir heute. Fein, aber wenn sie dann erwachsen sind, dann sollen sie die URL fürs Online-Banking immer direkt eingeben. Und nun? [Oliver, Du hast doch Kinder. Wie würdest Du ihnen das erklären? :-)]

Sicherheitshinweise können zu sinnvollem Verhalten auffordern oder von weniger sinnvollem abraten: »Legen Sie im Auto den Sicherheitsgurt an!« oder: »Versuchen Sie nie, schlauer zu sein als die Bahnschranke!« Dagegen ist nichts zu sagen,außer dass man die Wirkung nicht überschätzen sollte. Sicherheitshinweise werden nicht nur nicht gelesen, sie setzen auch an der falschen Stelle an. Sicherheitshinweise vermitteln Wissen, aber keine Fähigkeiten, Regeln oder Gewohnheiten und sind deshalb ungefähr so wirksam wie das Lesen eines Kochrezeptes gegen den Hunger.

Darüber hinaus können Sicherheitstipps auch eine Ausrede sein, eine Ausrede dafür, dass man dem Benutzer willkürlich Aufgaben zuweist. Das machen wir in der IT-Sicherheit gerne, wenn wir am Ende unserer Weisheit angelangt sind oder die Lehrbuchwelt von Alice und Bob mit der Realität verwechseln. Dann verfügen wir schon mal, der Benutzer unseres Systems habe auf kleine gelbe Schlösser zu achten und aus eigenem Antrieb SSL-Zertifikate zu prüfen, obwohl ihm das Arbeit macht und für den Erfolg seiner Interaktion mit dem System völlig bedeutungslos ist.

Kaum etwas aus der IT-Sicherheit hat sich so weit verbreitet wie die Regeln für die sichere Passwortwahl. Das ist gut, obwohl es viele nicht davon abhält, trotzdem ein leicht erratenes Trivialpasswort zu verwenden. Einige Details allerdings sind dabei auf der Strecke geblieben, was zuweilen zu Verwirrung führt. Zwei typische Missverständnisse:

Das erste Missverständnis geht wohl darauf zurück, dass man nicht klar zwischen dem Prozess der Passwortwahl und dem Passwort als Ergebnis unterscheidet. Ein Passwort ist in erster Linie ein Geheimnis. Als solches muss es zunächst gar keine besonderen Anforderungen erfüllen, sondern nur eben geheim bleiben. Diese Anforderung erfüllt auch die Zeichenfolge Passwort. Da es um Security geht, haben wir aber einen intelligenten Gegner, den wir auch Angreifer nennen. Der wird alles versuchen, was ihm praktisch möglich ist und was unsere Sicherheitsmechanismen nicht verhindern. Fünf Zeichen sind (manchmal) genug weiterlesen

De-Mail: unter diesem seltsamen Namen soll in Zukunft eine sichere Kommunikationsinfrastruktur zur Verfügung stehen. Das sieht zumindest ein Gesetzentwurf vor, den die Bundesregierung gestern verabschiedet hat. Betreiber sollen Unternehmen sein, beaufsichtigt vom BSI, und benutzen sollen es – vorerst freiwillig – wir alle.

Für die herkömmliche E-Mail ändert sich nichts. Zusätzlich zu dieser bewährten Infrastruktur erhalten wir aber die Möglichkeit, die ganzen selten benutzten Sonderfunktionen des Postzeitalters im Netz zu nutzen: Einschreiben, Ausweis zeigen, Porto zahlen. Ja, Porto. Was wir dafür bekommen, ist Sicherheit. Lehrbuchsicherheit, um genau zu sein, das heißt Mechanismen, die formale Probleme formal lösen. Ein realitätsbezogenes Bedrohungsmodell gibt es nicht, sondern man wird Sicherheitsmechanismen aus dem Lehrbuch zusammensetzen zu etwas, das dann vor den Bedrohungen schützt, vor denen die gewählten Mechanismen eben schützen. Was alten Männern mit Kugelschreibern eben so einfällt, wenn sie in einem Wahljahr beweisen wollen, für wie modern sie sich halten. Unterschätzte Risiken: De-Mail-Bürgerportale weiterlesen

[Teil 1 – Teil 2 – Teil 3 – Teil 4]

Während man beim SmartCard-Workshop die üblichen Visionsschablonen ausmalt, holt die EU-Kommission aus, der rechtsverbindlichen digitalen Signatur einen weiteren Sargnagel einzuschlagen. Wie der Heise-Ticker meldet, möchte die EU-Kommission die Rechnungssignatur kippen.

Die Rechnungssignatur ist eine Regelung aus dem Umsatzsteuerrecht und eine der wenigen realen Anwendungen für rechtsverbindliche Signaturen. Nicht dass man sie technisch brauchte, aber sie ist vorgeschrieben: zum Vorsteuerabzug dürfen elektronische Rechnungen nur verwendet werden, wenn sie digital signiert sind. Entgegen aller großen Hoffnungen hat sich die digitale Signatur als Rechtskonstrukt bislang fast nur in solchen Zwangsanwendungen durchgesetzt. Wer die freie Wahl hat, benutzt sie normalerweise nicht, denn sie ist umständlich und schafft dem Anwender vor allem Nachteile.

Das hat nun auch die EU-Kommission erkannt und festgestellt, dass die zugrundeliegende Richtlinie – die im deutschen Recht verschärft wurde – die Verbreitung elektronischer Rechnungen behindert hat. Dass man mit formaler Sicherheitstechnik die Verbreitung von irgend etwas fördern könnte, wie es die Visionäre gerne unterstellen, ist vielleicht nichts als ein Traum.

PS.: Die Bundesregierung hat gerade die Signaturpleite der nächsten Generation beschlossen. Bürgerportal und De-Mail heißen die Stichworte und über einen späteren Anschlusszwang wird bereits spekuliert.

Dass IT-Sicherheit nicht wie Krieg ist, schrieb ich schon. Aber wie was ist sie dann? Ein Versuch:

IT-Sicherheit ist wie Deichbau. Baut oder erhöht man nur auf einer Seite des Gewässers, läuft das Wasser auf der anderen trotzdem über. Was man am Oberlauf erfolgreich eingedämmt hat, ist als Problem nicht einfach verschwunden, sondern es macht sich dann eben ein Stück den Fluss hinunter um so stärker bemerkbar. Wenn der Deich ein Loch hat, dann wird das Wasser dieses Loch finden und ausnutzen. Ob ein Deich Standards einhält, kümmert das Wasser nicht. Halten muss er, und formale Vorschriften sind höchstens ein Hilfsmittel, um das zu erreichen.

Passt das? Wenn nein, warum nicht?

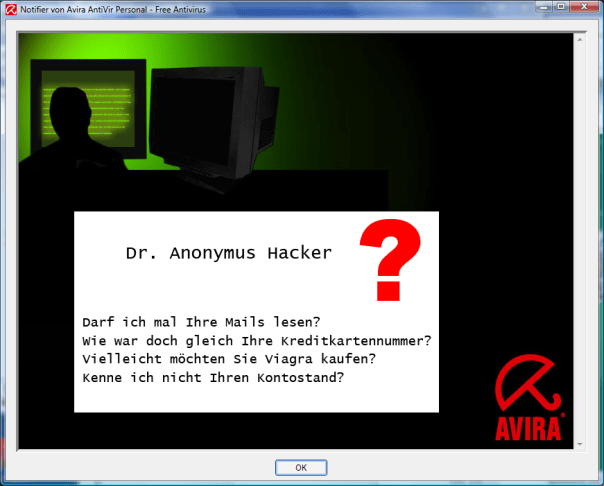

Kaum nutzt man mal Muttis Computer, wird einem schlagartig eine Menge klar. Zum Beispiel warum Leute auf zweifelhafte Antivirensoftware hereinfallen. Dass sich plötzlich ein Fenster öffnet und ihnen was verkaufen will, kennen sie nämlich schon: vom kostenlosen Antivirusprogramm, das man ihnen im Seniorencomputerkurs empfohlen hat. Für sich genommen ist Nagware ja harmlos, aber ob Sicherheitssoftware auf dem PC eines IT-Laien der richtige Platz für dieses Marketingkonzept ist?

Ich suche übrigens gerade eine Studentin oder eine Studenten für eine Bachelorarbeit, die sich mit der Frage beschäftigen soll, ob von Antivirus-Software ein Sicherheitsgewinn zu erwarten ist. Details stehen weiter unten in diesem Blog.

This is an all too common theme in computer security: shouldn’t we learn from the military? After all we are dealing with attack and defense, just as the military, and there is strategy and tactics in both fields, and military victory—or defeat—is just about as mysterious as computer security or insecurity. I think the military analogy is flawed and unlikely to take us anywhere. What we are doing is different in almost every important respect.

First of all, in computer security we do not engage in battle. A battle, conceptually, takes place between two (or more) of a kind. There may be considerable and obvious asymmetries, such as in guerrilla warfare or when one army has more advanced capabilities than another, but there is no intrinsic asymmetry. In particular, each party involved engages in both attack and defense and combinations thereof. I am tired of those military metaphors in computer security weiterlesen

Kurz vor Weihnachten noch etwas Eigenwerbung. Ich suche Studentinnen und Studenten, die ihre Abschlussarbeit zu einem Thema aus der IT-Sicherheit schreiben möchten. Bei mir dreht sich alles ums Testen, Analysieren und Bewerten mit dem Ziel, mehr über die Sicherheitseigenschaften einer Software oder eines Systems zu erfahren. Die Themen:

Wer mit diesen Stichworten etwas anfangen kann, schaue sich die Themenskizzen an.

Telearbeit erscheint als Sicherheitsrisiko. Mitarbeiter und IT an dezentralen Heimarbeitsplätzen, das kann nicht gutgehen, da haben wir doch gar keine Kontrolle. Schlichtere Naturen könnten dies für eine fundierte Bedrohungsanalyse halten. Es ist aber keine, solange der Realitätsabgleich fehlt. Wenn Mitarbeiter Telearbeit wollen, aber nicht bekommen, kann das Ergebnis nämlich so aussehen:

»Die Mitarbeiterin wollte demnach das Datenmaterial über das Internet an sich selbst schicken, um zu Hause daran zu arbeiten.«

Dann vielleicht doch lieber eine offizielle Erlaubnis, verbunden mit angemessener IT-Unterstützung.

Merke:

Der Benutzer wird stets sein persönliches Problem lösen. Er wird dazu alle verfügbaren Mittel und Werkzeuge nutzen. Wo wir ihm keine geben, sucht er sich eigene.

Update: Bei Juristen, genauer: Richtern, scheint es üblich zu sein, dass man solche Workarounds erzwingt, lange bevor das Reich der Sonderwünsche beginnt. Wer ist bei den Gerichten eigentlich für die IT zuständig?

Wie bekloppt muss man sein, um XSS-Versuche in den URL-Parametern einer Login-Seite erst abzufangen – und dann den auffälligen Parameter innerhalb eines Script-Elements in die Fehlerseite einzubetten, um eine Alertbox mit detaillierten Informationen zu produzieren? Also ungefähr so:

<script>alert("Böse Eingabe: [boese Eingabe]");</script>

Ich bin versucht, mir das ganze Responsible-Disclosure-Theater zu sparen und hier einfach Ross und Reiter zu nennen. Verdient hätten sie es. Ihre Kunden allerdings nicht, und einige davon kann man googeln.