Archiv der Kategorie: Freundlich zum Nutzer

Icons sind Glückssache

![]()

SOX – the new security standard

Sock security has been troubling me for a long time. Endless sundays I have spent with the fight against the single sock syndrom. But those days are over. Thanks to a colleague I have discovered sockstar, the revolutionary tool to improve the lower department of your wardrobe-BCM – a simple thing that just does what it should, if you manage to integrate it into your business processes… [end of commercial] http://www.sockstar.de/

Mehr Spaß mit SSL (in Firefox 3)

Dieser Tipp ist nicht neu, aber mein Leidensdruck war nicht so groß, dass ich aktiv danach gesucht hätte. Das Verhalten von Firefox bei formal ungültigen SSL-Zertifikaten lässt sich etwas weniger nervig gestalten:

- about:config aufrufen

- browser.xul.error_pages.expert_bad_cert auf true setzen

- browser.ssl_override_behavior auf 2 setzen

(gefunden hier, Erklärung da).

Damit spart man sich ein paar unnötige Mausklicks.

Damit ich nicht auf dumme Gedanken komme

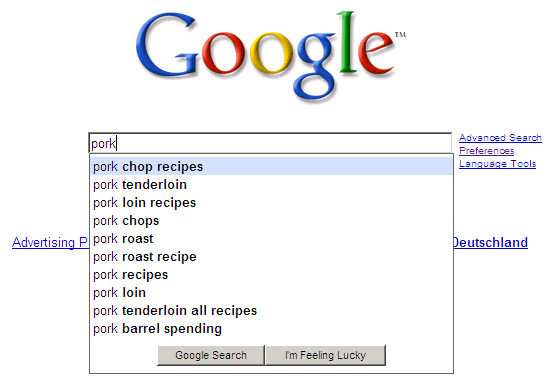

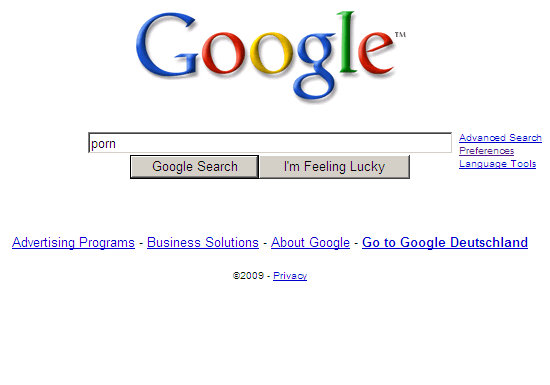

Google schlägt seinen Benutzern gleich beim Eintippen populäre Suchbegriffe vor:

Aber nicht für alle Eingaben:

An fehlenden Daten dürfte das kaum liegen.

Compliance leicht gemacht

Microsoft hat den .NET Messenger für Nutzer in Kuba, Syrien, Iran, Sudan und Nordkorea gesperrt. Diese Länder unterliegen einem Embargo der Vereinigten Staaten; US-Firmen dürfen mit ihnen keine Geschäfte machen. Manche finden das hirnrissig (das ist es auch, aber es ist Gesetz), während andere die Umsetzung für hirnrissig halten. Microsoft benutzt nämlich einfach die im Profil hinterlegte Landeseinstellung des Nutzers, und die ist frei wählbar.

Diese Implementierung ist aber nicht hirnrissig, sondern vollständig rational und typisch für Compliance-Probleme. Security dreht sich um die Lösung eigener Probleme, die Durchsetzung eigener Interessen mit technischen und organisatorischen Mitteln. Diese Mittel sollen – im Rahmen des jeweils vertretbaren Aufwandes – effektiv sein, also böswillige Angriffe tatsächlich abwehren. Dabei besteht ein direkter Zusammenhang zwischen den erwarteten Schäden durch Angriffe und dem vertretbaren Aufwand.

Compliance hingegen erfordert die Wahrung fremder Interessen, auferlegter Regeln und Anforderungen. Zu eigenen Interessen eines Unternehmens werden sie erst aufgrund angedrohter Zwangsmaßnahmen. Effektivität ist auch hier das Ziel, aber maßgeblich sind nun nicht mehr die direkten Auswirkungen, sondern die angedrohten. Die sind willkürlich festgelegt.

Ein Unternehmen, das Compliance erzielen möchte beziehungsweise muss, wird deshalb jeweils zum einfachsten und billigsten Mittel greifen, das die angedrohten Zwangsmaßnahmen genügend zuverlässig abwehrt. Dieses Mittel muss keinen realen Effekt haben. Es muss lediglich die Kontrolleure zufriedenstellen. Die Lösung von Microsoft für das Compliance-Problem des Messengers leistet dies vermutlich.

Das tatsächliche Problem ist damit vorerst gelöst. Ob Kubaner, Sudanesen oder Nordkoreaner mit dem .NET Messenger chatten, ist dagegen nur ein Scheinproblem. Ohne Compliance-Zwänge wäre es Microsoft einfach egal. Aus geschäftlicher Sicht gäbe es keinen Grund darüber auch nur nachzudenken.

Phishing Scams in Plain English

Die PrivacyBox

Kryptologie-Nerds mit ausgeprägter Paranoia dürfte die Lösung nicht überzeugen, weil sie grundsätzlich niemandem trauen und jeder hinter ihnen her ist, aber die Idee ist trotzdem gut:

»Die PrivacyBox soll es in erster Linie Journalisten, Bloggern und anderen Publizierenden ermöglichen, eine vorratsdatenfreie (und auch anonyme) Kontaktmöglichkeit für Informanten anzubieten. Sie steht aber auch weiteren Interessierten offen.«

Die PrivacyBox stellt als Grundfunktion gerichtete anonyme Kommunikation über ein Web-Interface zur Verfügung. Der Empfänger ist nur durch ein Pseudonym gekennzeichnet, der Sender liefert seine Nachricht über ein Web-Formular ab. Krypto-Voodoo mit TOR und PGP ist optional möglich, wird aber nicht erzwungen. Das ist Sicherheit für normale Menschen. Wir brauchen mehr davon.

?

(vgl. auch: Yes)

Starke Passworte

Ein Nachtrag zu meinem Passwort-Post neulich:

Im aktuellen Risks Digest 25:60 findet sich ein Hinweis auf ein Paper mit dem Titel Do Strong Web Passwords Accomplish Anything? das ähnlich argumentiert und außerdem die unterschiedlichen Perspektiven einzelner Nutzer und einer ganzen Organisation betrachtet. Die Autoren weisen am Ende aber auch darauf hin, dass ihr Paper nicht dazu gedacht ist, Verhaltensregeln für Benutzer abzuleiten.

Nicht klicken

Don’t Click: http://tinyurl.com/af3t4n

In einem Wort

Willkürliches Herumgeschubse

Wohlmeinende Sicherheitshinweise finden wir allerorten. Oft sind sie nur deshalb entstanden, weil jemand gezwungen war, sich zum Thema zu äußern. Wozu das führt, wissen wir seit Harry G. Frankfurt sehr gut und offensichtlich wird es, wenn sich die Hinweise direkt widersprechen.

Kinder sollten Internetseiten niemals direkt ansurfen, indem sie die Adresse in den Browser eingeben, lernen wir heute. Fein, aber wenn sie dann erwachsen sind, dann sollen sie die URL fürs Online-Banking immer direkt eingeben. Und nun? [Oliver, Du hast doch Kinder. Wie würdest Du ihnen das erklären? :-)]

Sicherheitshinweise können zu sinnvollem Verhalten auffordern oder von weniger sinnvollem abraten: »Legen Sie im Auto den Sicherheitsgurt an!« oder: »Versuchen Sie nie, schlauer zu sein als die Bahnschranke!« Dagegen ist nichts zu sagen,außer dass man die Wirkung nicht überschätzen sollte. Sicherheitshinweise werden nicht nur nicht gelesen, sie setzen auch an der falschen Stelle an. Sicherheitshinweise vermitteln Wissen, aber keine Fähigkeiten, Regeln oder Gewohnheiten und sind deshalb ungefähr so wirksam wie das Lesen eines Kochrezeptes gegen den Hunger.

Darüber hinaus können Sicherheitstipps auch eine Ausrede sein, eine Ausrede dafür, dass man dem Benutzer willkürlich Aufgaben zuweist. Das machen wir in der IT-Sicherheit gerne, wenn wir am Ende unserer Weisheit angelangt sind oder die Lehrbuchwelt von Alice und Bob mit der Realität verwechseln. Dann verfügen wir schon mal, der Benutzer unseres Systems habe auf kleine gelbe Schlösser zu achten und aus eigenem Antrieb SSL-Zertifikate zu prüfen, obwohl ihm das Arbeit macht und für den Erfolg seiner Interaktion mit dem System völlig bedeutungslos ist.

Fünf Zeichen sind (manchmal) genug

Kaum etwas aus der IT-Sicherheit hat sich so weit verbreitet wie die Regeln für die sichere Passwortwahl. Das ist gut, obwohl es viele nicht davon abhält, trotzdem ein leicht erratenes Trivialpasswort zu verwenden. Einige Details allerdings sind dabei auf der Strecke geblieben, was zuweilen zu Verwirrung führt. Zwei typische Missverständnisse:

- Man kann die Sicherheit eines Passworts messen.

- Lang ist immer gut, kurz ist immer schlecht.

Das erste Missverständnis geht wohl darauf zurück, dass man nicht klar zwischen dem Prozess der Passwortwahl und dem Passwort als Ergebnis unterscheidet. Ein Passwort ist in erster Linie ein Geheimnis. Als solches muss es zunächst gar keine besonderen Anforderungen erfüllen, sondern nur eben geheim bleiben. Diese Anforderung erfüllt auch die Zeichenfolge Passwort. Da es um Security geht, haben wir aber einen intelligenten Gegner, den wir auch Angreifer nennen. Der wird alles versuchen, was ihm praktisch möglich ist und was unsere Sicherheitsmechanismen nicht verhindern. Fünf Zeichen sind (manchmal) genug weiterlesen

Unterschätzte Risiken: De-Mail-Bürgerportale

De-Mail: unter diesem seltsamen Namen soll in Zukunft eine sichere Kommunikationsinfrastruktur zur Verfügung stehen. Das sieht zumindest ein Gesetzentwurf vor, den die Bundesregierung gestern verabschiedet hat. Betreiber sollen Unternehmen sein, beaufsichtigt vom BSI, und benutzen sollen es – vorerst freiwillig – wir alle.

Für die herkömmliche E-Mail ändert sich nichts. Zusätzlich zu dieser bewährten Infrastruktur erhalten wir aber die Möglichkeit, die ganzen selten benutzten Sonderfunktionen des Postzeitalters im Netz zu nutzen: Einschreiben, Ausweis zeigen, Porto zahlen. Ja, Porto. Was wir dafür bekommen, ist Sicherheit. Lehrbuchsicherheit, um genau zu sein, das heißt Mechanismen, die formale Probleme formal lösen. Ein realitätsbezogenes Bedrohungsmodell gibt es nicht, sondern man wird Sicherheitsmechanismen aus dem Lehrbuch zusammensetzen zu etwas, das dann vor den Bedrohungen schützt, vor denen die gewählten Mechanismen eben schützen. Was alten Männern mit Kugelschreibern eben so einfällt, wenn sie in einem Wahljahr beweisen wollen, für wie modern sie sich halten. Unterschätzte Risiken: De-Mail-Bürgerportale weiterlesen

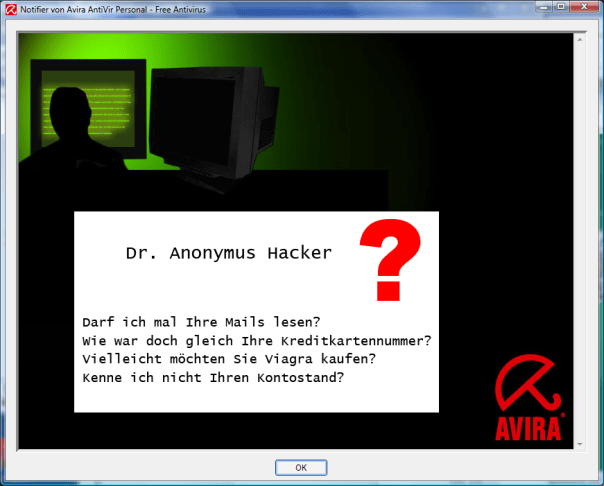

Sicherheit durch Nagware?

Kaum nutzt man mal Muttis Computer, wird einem schlagartig eine Menge klar. Zum Beispiel warum Leute auf zweifelhafte Antivirensoftware hereinfallen. Dass sich plötzlich ein Fenster öffnet und ihnen was verkaufen will, kennen sie nämlich schon: vom kostenlosen Antivirusprogramm, das man ihnen im Seniorencomputerkurs empfohlen hat. Für sich genommen ist Nagware ja harmlos, aber ob Sicherheitssoftware auf dem PC eines IT-Laien der richtige Platz für dieses Marketingkonzept ist?

Ich suche übrigens gerade eine Studentin oder eine Studenten für eine Bachelorarbeit, die sich mit der Frage beschäftigen soll, ob von Antivirus-Software ein Sicherheitsgewinn zu erwarten ist. Details stehen weiter unten in diesem Blog.

Unterschätzte Risiken: Selbstorganisierte Telearbeit

Telearbeit erscheint als Sicherheitsrisiko. Mitarbeiter und IT an dezentralen Heimarbeitsplätzen, das kann nicht gutgehen, da haben wir doch gar keine Kontrolle. Schlichtere Naturen könnten dies für eine fundierte Bedrohungsanalyse halten. Es ist aber keine, solange der Realitätsabgleich fehlt. Wenn Mitarbeiter Telearbeit wollen, aber nicht bekommen, kann das Ergebnis nämlich so aussehen:

»Die Mitarbeiterin wollte demnach das Datenmaterial über das Internet an sich selbst schicken, um zu Hause daran zu arbeiten.«

Dann vielleicht doch lieber eine offizielle Erlaubnis, verbunden mit angemessener IT-Unterstützung.

Merke:

Der Benutzer wird stets sein persönliches Problem lösen. Er wird dazu alle verfügbaren Mittel und Werkzeuge nutzen. Wo wir ihm keine geben, sucht er sich eigene.

Update: Bei Juristen, genauer: Richtern, scheint es üblich zu sein, dass man solche Workarounds erzwingt, lange bevor das Reich der Sonderwünsche beginnt. Wer ist bei den Gerichten eigentlich für die IT zuständig?

Creating a security video people love

I suspect such a video might become boring, too, at least for frequent fliers. But I like the idea and it is definitely fun to watch when doing it for the first time.

(via: slide:ology)

Too Many Safety Signs

Weg mit den Dreckstools! (Teil 4: Paketmanager)

Die Open-Source-Szene hat uns Softwarepaketmanager und -sammlungenn beschert: Ports, pkgsrc, APT, dpkg, RPM, Fink, MacPorts und so weiter. Wozu braucht man so etwas? Aus Nutzersicht ist das Problem einfach:

»Here’s the scenario: In order to accomplish some given task, Jane User wants to use a program, which is not yet installed. The sole point of a package system is to get Jane to her goal (running and using said program) as fast and efficient as possible.«

(Michael Weber, MacPorts are Fatally Flawed)

Das Problem bleibt einfach, wenn man es in der Praxis betrachtet. Eine Softwareinstallation unter Mac OS sieht ideal so aus:

- Image runterladen

- Image öffnen (das ist ein Doppelklick)

- Exakt ein Icon finden, das die neue Anwendung repräsentiert

- Icon in den Ordner Applications (oder auf den Desktop oder sonstwohin) schieben

- Image schließen und in den Papierkorb werfen.

Deinstallieren ist auch nicht schwerer, man wirft seine Anwendung einfach in den Papierkorb. In komplizierteren Fällen kommt noch ein Installer hinzu, der dem Benutzer jedoch selten mehr abnötigt als die Zustimmung zur Lizenz und ein paar zusätzliche Mausklicks. Softwareinstallation kann für den Benutzer äußerst einfach und entspannt sein.

Nicht so mit den szenetypischen Paketmanagern. Die lösen nicht das oben genannte Problem, sondern ein anderes, künstliches. Eine wichtige Rolle dabei spielen Abhängigkeiten zwischen Paketen. Wobei Pakete nicht das sind, was man sich landläufig unter einem Softwarepaket vorstellt, sondern ganz kleine Häppchen, von denen man sehr viele braucht, um ein nützliches Stück Software zusammenzubauen. Jedes Softwarepaket wird also in solche Häppchen aufgeteilt. Dabei sucht man nach Häppchen, die in mehreren Softwarepaketen gleichzeitig vorkommen und versucht, sie nur einmal zu installieren. Diese Optimierung ist zwar im Zeitalter der 160-GB-iPods völlig sinnlos, aber sie macht aus der einfachen Softwareinstallation von oben ein kompliziertes, anspruchsvolles Problem. So anspruchsvoll, dass keine der existierenden Paketsammlungen es auch nur annähernd befriedigend löst.

Ich will das nicht haben. Ich will Icons in den Ordner Applications schieben.

Yes

If you don’t get what you want, ask for it.

Nice Try

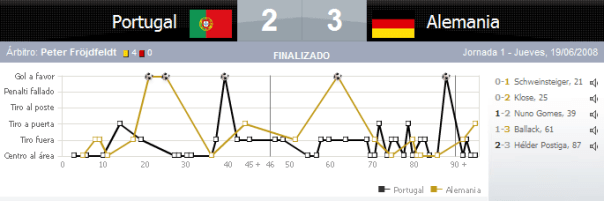

Zeit sparen durch Visualisierung

Warum zwei Stunden vor dem Fernseher verplempern, wenn man die wesentlichen Informationen auch übersichtlich zusammengefasst erhält? So sieht ein Fußballspiel auf elpais.com aus: