Der Rathaussturm mag eine alte deutsche Karnevalstradition sein – die Brandschutzvorschriften aber sind im Rathaus auch während der Fünften Jahreszeit einzuhalten. Im südhessischen Egelsbach verhandeln Narren und Stadtverwaltung deswegen jetzt, wo und wie ein Rathaussturm brandschutzgerecht ohne Erstürmung eines dafür nicht ertüchtigten Verwaltungsgebäudes stattfinden könnte. Der Bürgermeister schlägt vor, zum Zweck der Erstürmung ein Zelt zu errichten. Ich empfehle stattdessen eine nach DIN EN 14960 zertifizierte Hüpfburg.

Archiv der Kategorie: Fundbüro

CoronApp-Links (2020-05-16)

Das Wetter ist zu schön, um das Wochenende vor dem Computer zu verbringen. Trotzdem hier eine Auswahl der Links rund um Corona-Apps und verwandte Themen, die sich während der vergangenen Woche angesammelt haben:

- Die Einführung von Corona-Immunitätsausweisen, ob analog oder digital, ist vorläufig zurückgestellt, nachdem Gesundheitsminister Spahn eingesehen hat, dass man darüber gründlich nachdenken muss. Fabian A. Scherschel erklärt auf Heise Online, warum er digitale Seuchenpässe für technokratischen Solutionismus hält.

- Den Gesundheitsämtern fehlt Personal, deshalb soll ihnen nach der Kontaktverfolgungs- auch eine Quarantäne-App die Arbeit erleichtern. Im Landkreis Mainz-Bingen setzen die Amtsärzte eine App ein, die den Informationsaustausch mit Quarantänepatienten vereinfachen soll.

- Die offzielle Corona-Warn-App der Bundesregierung soll Mitte Juni fertig sein. Axel Voss schlägt schon mal vor, freiwilligen Nutzern der App Privilegien zu gewähren. oder wie andere formulieren, Verweigerer benachteiligen. Der Verwaltungsrichter Malte Engeler hingegen fordert eine gesetzliche Regelung für den Einsatz von Kontaktverfolgungs-Apps.

- Hartmut Gieselmann aus der c’t-Redaktion beschäftigt sich mit den Erfolgsaussichten der automatischen Kontaktverfolgung und den offenen Problemen dabei. Er empfiehlt, genügend Zeit für einen Betatest einzuplanen, den Entwurf eng mit den Gesundheitsbehörden abzustimmen und offene rechtliche Fragen schnell zu klären.

- Island hat bereits eine App zur automatischen Kontaktverfolgung im Einsatz, die von beachtlichen 40% der Bevölkerung genutzt wird. Die isländischen Kontaktverfolger finden die App Rakning C-19 jedoch wenig hilfreich und arbeiten weiter wie bisher.

- Welche Folgen ein positiver Corona-Test im richtigen Leben nach sich ziehen kann, beschreibt @zuckerguss1998 in einem Twitter-Thread. Eine App, die folgenlos mal kurz piepst, wird dem vielleicht nicht hundertprozentig gerecht. Wer auf klassische Weise als Kontaktperson eines Infizierten gefunden wird, erhält übrigens auch keine unverbindliche Empfehlung zur freiwilligen Selbstisolation, sondern eine handfeste Quarantäneanordnung – und nicht automatisch einen Test, dessen Ergebnis ihn in falscher Sicherheit wiegen könnte.

- Die Erhebung von Kontaktdaten in wiedereröffneten Restaurants, Friseursalons usw. führt unvermeidlich zu Datenschutz-Diskussionen. Zum großen Problem werden solche Besucherlisten voraussichtlich nicht, doch einzelne Missbrauchsfälle sind möglich.

- Das amerikanische Mobbing gegen Huawei zeigt Nebenwirkungen. Weil die Trump-Regierung die Zusammenarbeit zwischen Huawei und Google behindert und Huawei daraufhin zu Alternativen greift, lassen sich Apps aus dem Google-Play-Store auf manchen Huawei-Geräten nicht installieren.

- Simon Chandler findet, dass die Vertraulichkeit von Daten nicht das Kernproblem von Kontaktverfolgungs-Apps ist, und fragt sich zur Recht, ob wir die Kontrolle über unser Verhalten tatsächlich an unsere Smartphones abgeben sollten und möchten.

- Die EU-Kommission verlangt entsprechend ihrer Kernkompetenz, dass Corona-Apps grenzüberschreitend funktionieren. Über die vermeintliche Gretchenfrage nach einem zentralen oder dezentralen Ansatz sind sich Europas Nationalstaaten jedoch uneins. Die Normungsorganisation ETSI gründet unterdessen eine Standardisierungsgruppe für Corona-Tracing-Apps, so es in einigen Jahren ähnlich wie zum Beispiel für Kontonummern oder Verkehrszeichen europaweit einheitliche Standards geben könnte.

- Gabriel Yoran meint, man müsse hinsichtlich einer Kontaktverfolgungs-App nicht nur über Datenschutz, sondern auch über Logistik und Vertrieb reden. Zudem zweifelt er daran, dass SAP und Telekom die richtige Adresse für die Entwicklung einer benutzergerechten App sind.

- Ein Papier aus dem Fraunhofer-Institut AISEC vergleicht dezentrale und zentrale Protokolle zur Kontaktbenachrichtigung, findet unterschiedliche Stärken und Schwächen und sieht wenig Anlass zu Glaubenskriegen um den einen oder den anderen Ansatz.

- Zu guter Letzt hat eine interdisziplinäre Gruppe französischer, schweizer und kanadischer Wissenschaftlerinnnen eine Risikoanalyse aus Anwendungssicht erstellt (auch als französische Originalfassung). Darin beschreiben sie fünfzehn allgemeinverständliche und ohne technische Spezialkenntnisse ausführbare Angriffsszenarien in Systemen zur automatischen Kontaktverfolgung.

Bei so viel Text wünscht man sich fast eine Quarantäne, um genügend Zeit zum Lesen zu haben.

Vorsichtig öffnen

Seit inzwischen zwei Jahrzehnten fordert man uns immer wieder auf, E-Mail-Anhänge vorsichtig zu öffnen. Wie das geht, zeigt der folgende kurze Film:

Schnapsidee: Falschfahrerwarnung als Werbegag in der Radio-App

Der Radiosender Antenne Bayern hat sich von Bosch einen Werbegag für seine App bauen lassen und mir stehen die Haare zu Berge. Es handelt sich um eine neue Funktion in der App des Senders, eine Falschfahrerwarnung. Das noble Ziel: „Keine Verkehrstoten mehr durch Falschfahrer“, doch der Weg erscheint fragwürdig.

Die Warnfunktion besteht offenbar aus zwei Teilen. Der eine erkennt Falschfahrten daran, dass sich eine aktive Instanz der App in der falschen Richtung durch eine Autobahnauffahrt bewegt, und meldet dieses Ereignis an einen Clouddienst. Der andere empfängt Warnmeldungen und gibt sie aus. Nach eigenen Angaben hat man dabei auch an den Datenschutz gedacht. Technisch ist das so weit plausibel und den Datenschutz glaube ich einfach mal ohne Prüfung. Wenig Sinn ergibt jedoch das Konzept insgesamt, wenn als übliche Anforderungen an einen Sicherheitsmechanismus erstens Verlässlichkeit verlangt und zweitens die Anpassung der Technik an den Menschen.

Die Verlässlichkeit scheitert daran, dass sie Warnfunktion in einer Radio-App steckt. Erkannt werden nur Falschfahrer, welche die App benutzen und die Funktion aktiviert haben, gewarnt ebenso nur Nutzer der App mit aktivierter Warnfunktion. Laut den Mediadaten für Antenne Bayern hat die App im Monat knapp 300.000 „Unique User“. Das entspricht etwa der Einwohnerzahl von Bayerns drittgrößter Stadt Augsburg oder weniger als 2,5% der bayerischen Bevölkerung. Gehört ein Geisterfahrer nicht zu dieser Minderheit, warnt auch niemand vor ihm. Nach Angaben von Bosch steckt die Funktion noch in einigen anderen Apps, aber das ändert nichts am grundlegenden Problem, dass Entertainment-Apps kein guter Träger für Sicherheitsfunktionen sind.

Selbst wenn die Warnfunktion auf jedem bayerischen Mobiltelefon aktiv wäre, übersähe sie immer noch ausgerechnet ortsunkundige Auswärtige sowie jeden, der das Telefon zu Hause ließe, dessen Akkuladung zur Neige ginge oder der im Funkloch geisterführe. Umgekehrt hätten Bayern auswärts wenig von der Warnfunktion, nähmen sie per App zwar ihren Lieblingssender mit, begegneten jedoch in der Fremde falschfahrenden Saupreißn ohne App. Man müsste schon gewaltiges Glück in einem nicht sehr wahrscheinlichen Unglück haben, um aus der App überhaupt jemals eine gerechtfertigte und spezifische Warnung zu erhalten.

Nicht verlässlich scheint die App auch im Hinblick auf die Abdeckung relevanter Gefahrensituationen. Geisterfahrer im engeren Sinne können überall auftreten und zur Gefahr werden, wo Straßen getrennte Richtungsfahrbahnen haben und hohe Geschwindigkeiten gefahren werden. Laut Beschreibung erfasst die App nur Autobahnen und lässt damit Bundesstraßen und andere autobahnähnliche Schnellstraßen unberücksichtigt. Darüber hinaus würde mich interessieren, wie das System mit ausgedehnten und unkonventionellen Falschfahrten umgeht. Bei mir vor der Haustür schaffte ein betrunkener Lkw-Fahrer vor einem Jahr eine Geisterfahrt von einem Rastplatz über 21 Kilometer und ein Autobahnkreuz, bevor er gestoppt wurde. Wer nur Auffahrten überwacht, müsste sehr großflächig vor der Gefahr warnen, um alle Betroffenen erreichen zu können.

Unklar bleibt aus der kurzen Erläuterung, wie hoch das Risiko von Fehlwarnungen ist. Merkt es die App oder die Cloud dahinter, wenn etwa ein Bauarbeiter Antenne Bayern hört und sich bei der Arbeit falsch herum durch eine Autobahnabfahrt bewegt? Oder ein Autofahrer, der eine Panne hat und mit dem Händi in der Tasche ordnungsgemäß das Warndreieck aufstellt? Und wie steht es um Manipulationsmöglichkeiten? Was passiert, wenn jemand mit aktiver App in der falschen Richtung neben der Abfahrt herläuft? Wie ist der Clouddienst gegen das Einspeisen falscher Daten aus anderen Quellen als der echten App geschützt?

Daneben stellen sich bei einer solchen Funktion Fragen der benutzergerechten Gestaltung. Falls die App verlässlich warnen könnte, so müsste sie den betroffenen Fahrern – dem Geisterfahrer sowie jenen, denen er entgegenkommt – eine wirksame Warnung übermitteln. Da Geisterfahrten selten sind, wird es sich in der Regel um die erste Warnung dieser Art handeln, die der Fahrer erhält, und dann bleibt keine Zeit zum Nachdenken.

Unter diesen Umständen kommt eigentlich nur eine akustische Warnung mit einer direkten Handlungsanweisung in Frage. Vorbilder dafür liefert jedes moderne Flugzeugcockpit in unmittelbaren Gefahrensituationen. So warnt das Ground Proximity Warning System (GPWS) vor bevorstehendem Bodenkontakt und das Traffic Alert and Collision Avoidance System (TCAS) vor Zusammenstößen mit anderen Flugzeugen. Beide Systeme sagen den Piloten in knappen Worten, was sie tun sollen, denn für alles andere ist keine Zeit. Im Falle des TCAS wird die Anweisung zudem mit dem anderen Flugzeug koordiniert, so dass die Piloten des einen Flugzeugs zum Steigen und die anderen zum Sinken aufgefordert werden. Piloten werden zudem darauf trainiert, mit diesen Warnungen richtig umzugehen. Demgegenüber lenkt eine App auf dem Händi mit einer ungewohnten Warnung eher ab als dass sie hülfe und auf eine situationsabhängige Ausweichanweisung hoffen Betroffene wohl vergebens.

Im Auto und erst recht in einer Radio-App muss man sich außerdem noch Gedanken darüber machen, wie man wirklich wichtige Informationen aus dem Geplapper der Radiomoderatoren, des Navigationsgeräts oder des E-Mail-und-Kurznachrichtenvorlesers heraushebt. Vielleicht ist der Sprachkanal dann doch keine gute Wahl und es wäre besser, den entgegenkommenden Geisterfahrer im Head-Up-Display mit einem größer werdenden roten Punkt zu markieren.

In der vorliegenden Form ist die Falschfahrerwarnung in der Radio-App nichts weiter als ein Werbegag und daran änderte sich wenig, machten möglichst viele Menschen in Bayern mit, wie es sich der Sender wünscht. Eine sinnvolle Warnfunktion müsste Falschfahrten überall verlässlich, aber ohne Fehlarme und Manipulationsmöglichkeiten erkennen und in Gefahrensituationen verbal spezifische, umsetzbare Anweisungen zur Gefahrenabwehr geben. Dazu müsste sie zwingend in die Fahrzeugelektronik integriert sein – Hersteller Bosch sieht dies anscheinend als Alternative zum Smartphone vor – und zur Detektion von Falschfahrten auf absehbare Zeit zusätzlich auf Sensoren außerhalb der Fahrzeuge zurückgreifen. Wäre man darauf nicht angewiesen, könnte man gleich das Entwurfsziel ändern und überlegen, wie man Falschfahrer rechtzeitig stoppt, statt vor ihnen zu warnen.

Exitus 16:30

Ihr meckert, aber für Eisenbahner ist der Winter ein Kampf ums nackte Leben:

Plastikschüsseldebatte

Verkehrsminister Ramsauer betätigt sich als Helmtroll, und das sehr gekonnt. Weil nur wenige Menschen von der Notwendigkeit einer Styroporkopfbedeckung beim Radfahren überzeugt sind, sollen gefälligst viel mehr Leute eine solche tragen, sonst werde man es allen vorschreiben. Auf solche Begründungen muss man erst mal kommen, das ist weit kreativer als die unzählige Male ausgetauschten Sachargumente. Mutti auf Eskalationsstufe drei hätte es nicht absurder hinbekommen.

P.S.: Wunderbar, die Botschaft ist in den Medien angekommen. Ich begrüße diese Entwicklung.

Usable Security: Participatory Design

»If your PERSHING II system needs improvement, let us know. Send us an EIR. You, the user, are the only one who can tell us what you don’t like about your equipment. Let us know why you don’t like the design. Put it on an SF 368 (Quality Deficiency Report). Mail it to Commander, U.S. Army Missile Command, AlTN: AMSMI-QA-QMD, Redstone Arsenal, AL 35898-5290. We’ll send you a reply.«

Post-privacy in practice

While our government-appointed privacy officials fight Google, Facebook, and everyone who dares processing IP addresses, this is going on in the world around us:

»One incident that recently came up is the fact that my car reports latitude, longitude, position, and speed whenever it downloads an RSS feed (yes my car actually downloads RSS – it’s a Nissan Leaf).«

(SIGCRAP: The continuing erosion of privacy)

[Update: See The Risks Digests for links to details.] I suppose my cellphone may do the job for me while I’m riding my bicycle.

Liebe Melanie Berg,

Wenn Sie wieder einmal eine verlorene Tasche finden, dann machen Sie sich damit nicht wichtig. Sondern tun Sie in aller Ruhe das, was Ihren Mitmenschen als das Naheliegendste erscheint: bringen Sie ihren Fund ins Fundbüro. Dass Menschen etwas verlieren oder liegenlassen, ist ein alltäglicher Vorgang, der keinen Polizeieinsatz und keine Bahnhofssperrung erfordert. Und falls Sie sich wirklich einmal unsicher sind, ob die gefundene Tasche nicht doch eine Bombe enthält, dann öffnen Sie einfach den Reißverschluss und schauen Sie hinein. Meistens ist ein Rucksack nämlich einfach ein Rucksack. Oder haben Sie so viele schlechte Filme gesehen, dass Sie Angst davor haben?

Spielplatzsuche

Aus einer anderen Registratur:

site:fraunhofer.de inurl:php -index -anmeldung -wsessionid -veranstaltung -bericht -details

Was mag der wohl suchen? Vielleicht Streit?

Fahrplan-App (1948)

Dreckstoolbenutzerhilfsdings

Wo normale Menschen eine Textverarbeitung einsetzen, schwören Nerds auf LaTeX. Das löst zwar nur wenige der Probleme, die man bei der Textproduktion für gewöhnlich hat, dafür aber erlaubt es dem Nerd, das Schreiben zur Programmieraufgabe zu machen. Die man sich dann wiederum mit Werkzeugen wie Springers LaTeX-Sandbox und LaTeX-Suche (via) erleichtern kann. Diese Sandbox besteht aus einem LaTeX-Wörterbuch sowie einem Eingabefeld, in das man LaTeX-Ausdrücke schreiben kann. Was LaTeX aus dem eingegebenen Ausruck macht, bekommt man dann als Bild angezeigt.

Wenn die Nerds in diesem Tempo weitermachen, schaffen sie vielleicht noch vor Y2k38 so etwas wie WYSIWYG. Und suchen sich dann des Distinktionsgewinns wegen eine neue Programmierumgebung für Alltagstätigkeiten. Was genau spricht eigentlich dagegen, die ganze Frickelei endlich mal hinter einem gescheiten UI zu verstecken? Wenn mit Springers Hilfe sogar mein Browser die Formel zum LaTeX-Code direkt anzeigen kann, ist das ja wohl nicht so schwer.

Identitätsprobleme

Das BSI warnt in einer neuen Studie vor Identitätsdiebstahl im Internet.

Blinkenhelm

(Direktblinkenhelm, via Nerdcore)

Bombenalarm

Das richtige Verhalten bei Bombendrohungen kennen regelmäßige Leserinnen und Leser dieses Blogs bereits. Zeit, das Gelernte zu üben. Wie Informatiker Bomben bauen, steht stilecht im Internet, wo sonst.

Für Profis

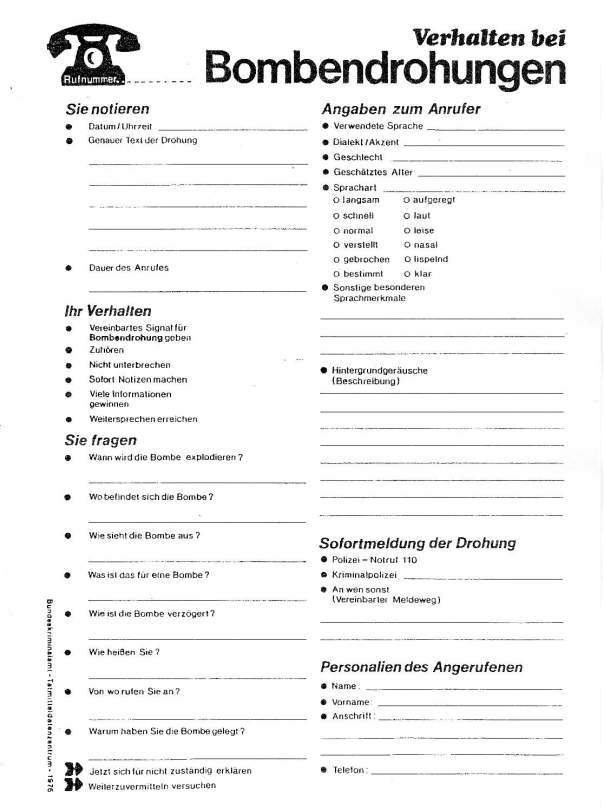

In Deutschland geht wenig ohne das passende Formblatt. Wer etwa eine Bombendrohung erwartet, sollte tunlichst diesen Vordruck bereithalten. Wie man später nach der Bombe sucht, ist hier in Anlage 3 erklärt. Geheimtipp: Blumenkästen, Damen-WC und Besenkammer nicht vergessen!

Rhetorikseminar

O-Töne

Moderne Welt

Wer das liest …

Dieses Warnschild würde ich sofort einführen, wenn ich Verkehrsminister wäre.

The Man Who Stare at Goats

Jon Ronson has found a way of writing a commedy about torture and warfare. Best thing about it – many of the ideas behind it like many of the non-lethal weapons are real. Funny, isn’t it? Here some of the ideas.

Was du nicht sagst

Microsoft®, WINDOWS®, NT®, EXCEL®, Word®, PowerPoint® und SQL Server® sind eingetragenen Marken der Microsoft Corporation.

IBM®, DB2®, DB2 Universal Database, OS/2®, Parallel Sysplex®, MVS/ESA, AIX®, S/390®, AS/400®, OS/390®, OS/400®, iSeries, pSeries, xSeries, zSeries, z/OS, AFP, Intelligent Miner, WebSphere®, Netfinity®, Tivoli®, Informix und Informix® Dynamic ServerTM sind Marken der IBM Corporation in den USA und/oder anderen Ländern.

ORACLE® ist eine eingetragene Marke der ORACLE Corporation.

UNIX®, X/Open®, OSF/1® und Motif® sind eingetragene Marken der Open Group.

Citrix®, das Citrix-Logo, ICA®, Program Neighborhood®, MetaFrame®, WinFrame®, VideoFrame®, MultiWin® und andere hier erwähnte Namen von Citrix-Produkten sind Marken von Citrix Systems, Inc.

HTML, DHTML, XML, XHTML sind Marken oder eingetragene Marken des W3C®, World Wide Web Consortium, Massachusetts Institute of Technology.

JAVA® ist eine eingetragene Marke der Sun Microsystems, Inc.

JAVASCRIPT® ist eine eingetragene Marke der Sun Microsystems, Inc., verwendet unter der Lizenz der von Netscape entwickelten und implementierten Technologie.