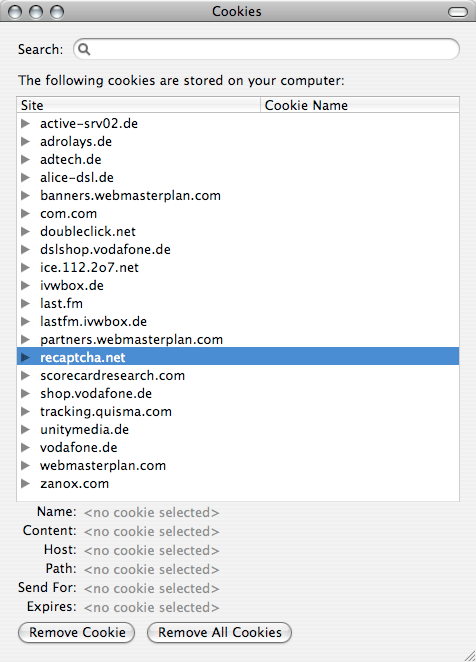

Die einen haben Werbe- und Cookiefilter, die anderen interessiert es nicht. Was beim Besuch einer Website vor sich geht und wer dabei zuguckt, merkt deshalb kaum jemand. Bis dann mal ein Anlass kommt, mit einem jungfräulichen Browser auf eine Website zu schauen und dabei Cookies zu zählen, weil man’s für eine Metrik braucht, über die man gerade ein Paper schreibt. Der Untersuchungsgegenstand ist last.fm und nach wenigen Klicks sieht die Cookieliste so aus:

Bereits der erste Seitenabruf liefert eine ganz ansehnliche Menge von Fremdcookies:

- ice.112.2o7.net

- ad.doubleclick.net

- googleads.g.doubleclick.net

- lastfm.ivwbox.de

- b.scorecardresearch.com

- dw.com.com

Klickt man dann noch ein wenig herum und hat dabei das Pech, ein Werbebanner von adrolays.de zu sehen, werden es noch viel mehr. Das Banner ist dann nämlich ein Metabanner, in dem mehrere Stück Werbung sinnlos(*) herumrotieren. Damit fängt man sich diese Cookies ein:

- a.adrolays.de

- tracking.quisma.com

- banners.webmasterplan.com

- ASP.NET_SessionId

- affili_4227pw

- partners.webmasterplan.com

- ASP.NET_SessionId

- affili_0

- affili_2906

- http://www.active-srv02.de

- dslshop.vodafone.de

- http://www.vodafone.de

- shop.vodafone.de

- ad.zanox.com

- ads4unitymedia.de

- UM_chan_perm

- UM_chan_temp

- zx.alice-dsl.de

Mit jeder Cookie-Quelle hat mein Browser unterwegs wenigstens einmal geredet. Kein Wunder, dass Werbeschleudern als Verbreitungsvektor für Schadsoftware immer beliebter werden (guckst Du Beispiel). Man muss ja nur irgendeine der 17 aufgezählten Sites hacken und erwischt damit unzählige Nutzer im Netz.

Unter anderem deswegen ist übrigens der gut gemeinte Sicherheitshinweis, man solle „aufpassen“ und sich von dunklen Ecken des Netzes fernhalten, völlig wirkungslos. Es kann einen überall treffen.

—————————-

(*) Irgend etwas wird man sich dabei wohl gedacht haben. Vielleicht so etwas: »Wir sind Scharlatane, aber wir haben das Glück, dass man uns nach der Zahl der Versuche und nicht nach dem Erfolg bezahlt. Warum vermieten wir ein und denselben Bannerplatz nicht einfach mehrfach und zählen den User, der das Banner ignoriert, jedem unserer Kunden einmal vor?« Das ist selbstverständlich nur eine Spekulation.